In den letzten Tagen habe ich ein paar einzelne Beiträge verfasst, wie man Citrix ADC/NetScaler mittels Citrix ADM im PRTG überwachen kann. In diesem Artikel möchte ich noch einmal kurz darauf eingehen, warum überhaupt und ich möchte euch auch alle Beiträge gesammelt auflisten.

Bevor wir ADM im Einsatz hatten, waren unsere ADCs alle einzeln vom PRTG überwacht. Voraussetzungen dazu waren dann

- funktionierende Sensoren für die ADCs

- PRTG Logins auf jeder einzelnen Appliance

- PRTG Netzwerkzugriff auf jede einzelne Appliance

- Pflege aller ADC Geräte und inklusiv aller Sensoren im PRTG

Gerade in Umgebungen mit limitiert lizenzierten PRTG Sensoren ist der letzte Punkt auch ein Kostenfaktor. Für mich waren vor allem zwei Punkte entscheidend um das Konstrukt umzubauen:

- die eingesetzten Sensoren gaben öfter auch einmal „false positive“ Alarme aus

- im eingesetzten vServer Statussensor konnte nicht ein einzelner vServer bestätigt werden, falls dieser einmal DOWN war – somit konnte ein ‚DOWN‘ vServer einer Testapplikation das komplette Monitoring ausser Kraft setzen

Warum also nicht ADM nutzen wenn schon alle ADCs darüber verwaltet werden? Dies hat für mich folgende positive Effekte:

- nur ADM benötigt Netzwerkzugriff auf jede einzelne Appliance

- es wird nur auf dem ADM ein PRTG Login benötigt

- es müssen nur die Sensoren für den ADM gepflegt (und lizenziert) werden

- ein einzelner vServer der DOWN ist, kann im ADM bestätigt werden und die PRTG Überwachung läuft wie gewohnt weiter

- und wer Lust und Laune hat, kann weitere Sensoren skripten falls gewünscht

Um dies nachzubauen, könnte ihr gem. folgenden Artikeln vorgehen:

- PRTG – Citrix ADM für zentrale ADC Überwachung nutzen

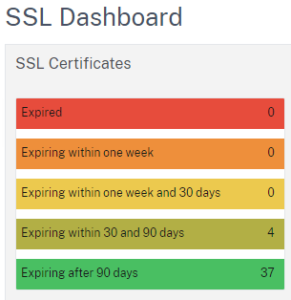

- PRTG – Zertifikate mittels ADM überwachen

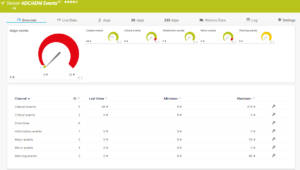

- PRTG – ADM Events überwachen

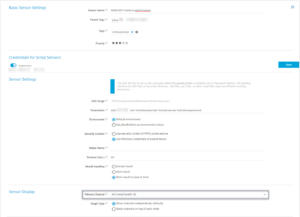

- PRTG – Citrix ADM für zentrales ADC Performance Monitoring nutzen

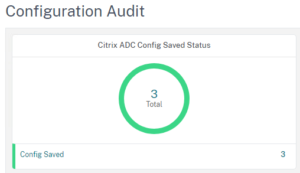

- PRTG – Citrix ADM Nutzen um ungespeicherte ADC Konfigurationen zu überwachen

Zu guter Letzt fragt ihr euch vielleicht, was der Spass kostet? Also Zahlen nenne ich hier nicht, aber Stand heute müsst ihr das PRTG entsprechend eurer Umgebungsanforderung lizenzieren (evtl. reichen ja die 100 Gratissensoren). Die ADCs habt ihr gem. euren Bedürfnissen gekauft oder als Freemium im Einsatz. Und ADM könnt ihr für die genannten Funktionen ebenfalls ohne zusätzliche Lizenz nutzen. Das einzige was es garantiert benötigt, sind die Hardwareressourcen gemäss Spezifikationen und eure Zeit.

Viel Spass und Erfolg beim Nachbauen. :-)